Case 9 - srv1-a

Настройка srv1-a

# srv базируется на операционной системе Alt Linux server

hostnamectl set-hostname srv1-a.my.domain.name; exec bash

# Указываем имя хоста в файле network задав параметр HOSTNAME

nano /etc/sysconfig/network

HOSTNAME=srv1-a.my.domain.name

# Проверяем что имя задалось верно

hostname -f

#----------------------------------------------

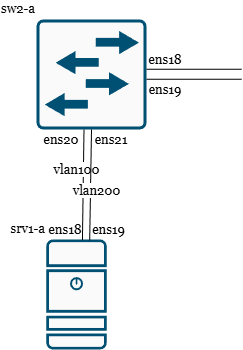

# Допустим интерфейсы выглядят так:

ens18 - интерфейс в сторону sw2-a (vlan100);

ens19 - интерфейс в строну sw2-a (vlan200);

# Интерфейсы нужно поднять. Интерфейсы управляются etcnet, файл по умолчанию выглядит так:

# Содержимое файла options командой "cat /etc/net/ifaces/ens18/options"

TYPE=eth

BOOTPROTO=static

# Этот файл options и копируется в остальные интерфейсы, если у них нет этого конфига

# Выполнять только если нет файла options!

cp -r /etc/net/ifaces/ens18/* /etc/net/ifaces/ens19/*

# Задаём IP-адрес на интерфейс ens18 (vlan100)

echo "192.168.10.1/24" > /etc/net/ifaces/ens18/ipv4address

# Задаём IP-адрес шлюза по умолчанию для интерфейса ens18 (vlan100)

echo "default via 192.168.10.254" > /etc/net/ifaces/ens18/ipv4route

# Задаём IP-адрес на интерфейс ens19 (vlan200)

echo "192.168.20.1/24" > /etc/net/ifaces/ens19/ipv4address

# Перезагружаем сеть

systemctl restart networkНастройка административного доступа (Radius)

# Установка сервера Radius

# Временно задаем DNS адрес:

echo "nameserver 77.88.8.8" > /etc/resolv.conf

# Устанавливаем пакеты и зависимости

apt-get update && apt-get install -y freeradius freeradius-utils

# Добавляем службу в автозагрузку

systemctl enable --now radiusd

# Настройка Radius

# Добавление клиентов в файл /etc/raddb/clients.conf

# Дабавить следующий блок в файл

client ALL {

ipaddr = 0.0.0.0

netmask = 0

secret = P@ssw0rd

}

# Добавляем пользователя в файле конфигурации /etc/raddb/users

# Дабавить следующий блок в файл в самый конец

netuser Cleartext-Password := "P@ssw0rd"

Service-Type = Administrative-User,

Cisco-AVPair = "shell:roles=admin"

# Перезапускаем службу Radius

systemctl restart radiusd

Для завершения настройки перейдите на rtr-a, sw1-a и sw2-a

# После настройки rtr-a подключитесь к нему по ssh используя radius пользователя

# Выполняем с этого сервера srv1-a

ssh netuser@172.16.1.1

# Ответить "yes"

# Ввести пароль P@ssw0rd

# После настройки sw1-a и sw2-a

# Проверить доступ по SSH из-под пользователя netuser с паролем P@ssw0rd

# Выполняем с этого сервера srv1-a

ssh netuser@192.168.30.2

ssh netuser@192.168.30.1Настройка синхронизации времени

Продолжение настройки Radius из Case 1 - rtr-a - rtr-b

# Устанавливаем корректный часовой пояс

timedatectl set-timezone Europe/Moscow

# Редактируем конфигурационный файл /etc/chrony.conf

# Содержимое файла:

pool 100.100.100.100 iburst

# Перезапускаем службу chronyd

systemctl restart chronyd

# Проверяем с каким сервером синхронизировалось время с помощью команды:

chronyc tracking

# Проверяем часовой пояс с помощью команды

timedatectlНастройка службы доменных имен в "A" (DNS)

# Установим пакет bind и bind-utils

apt-get install -y bind bind-utils

# Отредактируем конфигурационный файл /etc/bind/options.conf

# Изменим имеющиеся строки на:

listen-on { any; };

listen-on-v6 { none; };

forward first;

forwarders { 100.100.100.100; };

allow-query { any; };

allow-query-cache { any; };

allow-recursion { any; };

# Добавить в конфигурационный файл /etc/bind/rfc1912.locallocal.conf информацию о файлах зон прямого и обратного просмотра:

# Добавим следующие строки:

zone "my.domain.name" {

type master;

file "my.domain.name";

allow-transfer { 172.20.10.10; };

};

zone "168.192.in-addr.arpa" {

type master;

file "168.192.in-addr.arpa";

allow-transfer { 172.20.10.10; };

};

zone "notmy.domain.name" {

type master;

file "notmy.domain.name";

allow-transfer { 172.20.10.10; };

};

zone "20.172.in-addr.arpa" {

type master;

file "20.172.in-addr.arpa";

allow-transfer { 172.20.10.10; };

};

# Скопировать файл шаблона для зоны прямого просмотра:

cp /etc/bind/zone/localhost /etc/bind/zone/my.domain.name

# Выдать права на файл зоны прямого просмотра:

chown root:named /etc/bind/zone/my.domain.name

# Привести файл /etc/bind/zone/my.domain.name зоны прямого просмотра к следующему виду:

$TTL 1D

@ IN SOA my.domain.name. root.my.domain.name. (

2026012400 ; serial

12H ; refresh

1H ; retry

1W ; expire

1H ; ncache

)

IN NS my.domain.name.

IN A 192.168.10.1

rtr-cod IN A 172.16.1.1

fw-cod IN A 192.168.10.254

sw1-cod IN A 192.168.30.1

sw2-cod IN A 192.168.30.2

cli-cod IN A 192.168.40.40

srv1-cod IN A 192.168.10.1

srv2-cod IN A 192.168.10.2

sip-cod IN A 192.168.50.50

admin-cod IN A 192.168.30.30

monitoring IN CNAME srv1-a.my.domain.name.

# Скопировать файл шаблона для зоны обратного просмотра:

cp /etc/bind/zone/localhost /etc/bind/zone/168.192.in-addr.arpa

# Выдать права на файл зоны прямого просмотра:

chown root:named /etc/bind/zone/168.192.in-addr.arpa

# Привести файл /etc/bind/zone/168.192.in-addr.arpa зоны обратного просмотра к следующему виду:

$TTL 1D

@ IN SOA my.domain.name root.my.domain.name. (

2026012400 ; serial

12H ; refresh

1H ; retry

1W ; expire

1H ; ncache

)

IN NS my.domain.name.

254.10 IN PTR fw-a.my.domain.name.

1.30 IN PTR sw1-a.my.domain.name.

2.30 IN PTR sw2-a.my.domain.name.

40.40 IN PTR cli-a.my.domain.name.

1.10 IN PTR srv1-a.my.domain.name.

2.10 IN PTR srv2-a.my.domain.name.

50.50 IN PTR sip-a.my.domain.name.

30.30 IN PTR admin-a.my.domain.name.

# Включить и добавить в автозагрузку службу bind:

systemctl enable --now bind

# Задаём DNS-сервер и домен поиска:

cat <<EOF > /etc/net/ifaces/ens18/resolv.conf

search my.domain.name

nameserver 127.0.0.1

EOF

# Перезагружаем сервер

reboot

# Проверяем записи типа А:

host fw-a

host sw1-a

host sw2-a

host cli-a

host srv1-a

host srv2-a

host sip-a

host admin-a

# Проверяем записи типа PTR:

host 192.168.10.254

host 192.168.30.1

host 192.168.30.2

host 192.168.40.40

host 192.168.10.1

host 192.168.10.2

host 192.168.50.50

host 192.168.30.30